Inhaltsverzeichnis

Das Vodafone Bußgeld DSGVO über insgesamt 45 Millionen Euro ist ein Lehrstück dafür, wie schnell mangelnde Steuerung von Auftragsverarbeitern und schwache Authentifizierungsprozesse in Kombination richtig teuer werden. Die Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI) hat am 3. Juni 2025 zwei Bußgelder gegen Vodafone verhängt: 15 Millionen Euro wegen unzureichender Überprüfung und Überwachung von Partneragenturen (Art. 28 Abs. 1 S. 1 DSGVO) und 30 Millionen Euro wegen Sicherheitsmängeln beim Authentifizierungsprozess bei kombinierter Nutzung von „MeinVodafone“ und Hotline; dabei konnten unter anderem eSIM-Profile von Unbefugten abgerufen werden. Vodafone hat nach Angaben der Behörde kooperiert, die Bußgelder akzeptiert und bereits bezahlt; zudem ist eine Folgekontrolle der Wirksamkeit angekündigt.

Bevor wir in die Umsetzung gehen, kurz der Rahmen: Die BfDI spricht hier von einer klaren Botschaft an den Markt – „Investieren statt Riskieren“. Dahinter steht die Feststellung, dass in vielen Unternehmen ein Investitionsstau bei IT-Modernisierung und Konsolidierung besteht und gerade bei Sicherheit zu oft gespart wird. Für Verantwortliche heißt das: Governance und Technik müssen Hand in Hand laufen, wenn man Vertriebs-Ökosysteme aus Portal, Hotline und Partnern betreibt. Wenn Sie nun denken: „Ist das wirklich so außergewöhnlich?“ – ja, in dieser Höhe schon. Nach übereinstimmender Berichterstattung handelt es sich um ein Rekordbußgeld, das die BfDI seit Geltung der DSGVO ausgesprochen hat. Auch der Punkt „bezahlt und akzeptiert“ ist offiziell bestätigt. Für die Praxis ist das wichtig, denn es nimmt Spekulationen über spätere Reduzierungen den Wind aus den Segeln und verschiebt den Fokus auf die Frage: Was müssen wir jetzt konkret besser machen?

Was genau wurde beanstandet?

1) Partneragenturen nicht ausreichend gesteuert (Art. 28 DSGVO)

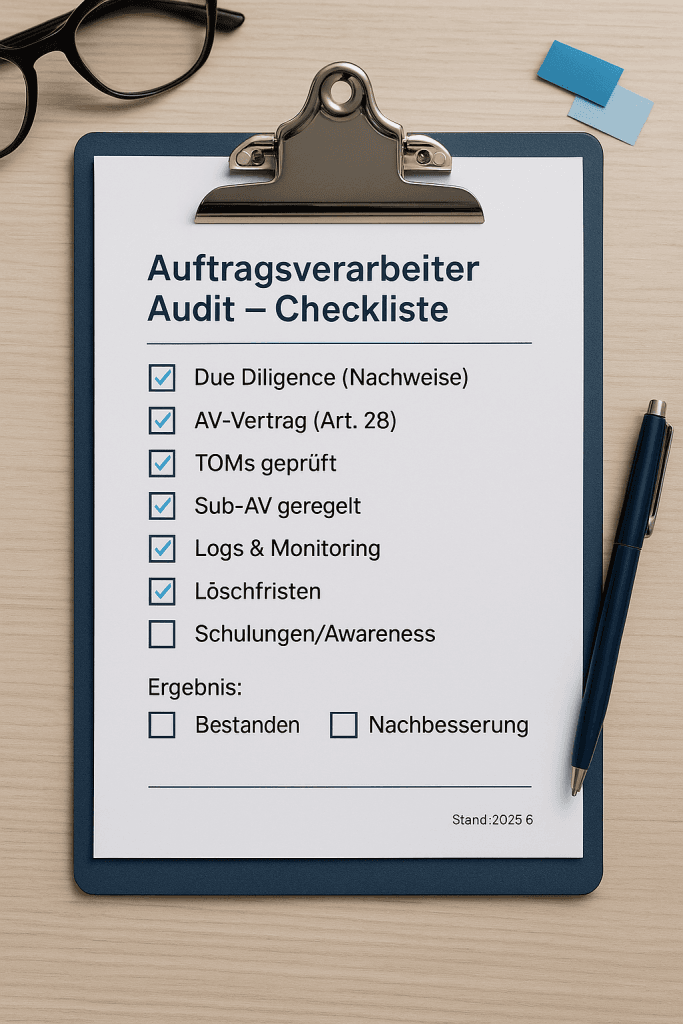

Die Aufsicht bemängelte, dass Vertriebspartner, die im Auftrag von Vodafone Kundendaten verarbeiteten, nicht streng genug ausgewählt, verpflichtet und laufend überwacht wurden. Auswahlkriterien, klare Vorgaben zu technischen und organisatorischen Maßnahmen sowie regelmäßige Audits und schnelle Reaktionen auf Auffälligkeiten waren nicht robust genug – mit dem Ergebnis, dass Missbrauchsrisiken im Vertrieb zu hoch blieben.

2) Sicherheitsmängel bei Authentifizierung und Kanal-Kopplung (Portal + Hotline)

In der Kombination aus Self-Service-Portal („MeinVodafone“) und Hotline war der Legitimationsprozess nicht stark genug. Über diese Kopplung konnten Unbefugte sensible Aktionen anstoßen – besonders kritisch: das Abrufen von eSIM-Profilen, mit denen ein Angreifer die Mobilfunknummer des Kunden übernehmen kann. Genau solche Hochrisiko-Vorgänge brauchen zusätzliche Schutzstufen, etwa eine zweite, unabhängige Bestätigung.

3) Verwarnung wegen Schwachstellen in Vertriebssystemen (Art. 32 DSGVO)

Zusätzlich zur Geldbuße erteilte die Aufsicht eine Verwarnung: In bestimmten Vertriebssystemen entsprachen die Sicherheitsmaßnahmen nicht dem Risiko und dem Stand der Technik. Die Botschaft: Systeme, die sensible Kundenaktionen ermöglichen, müssen modernisiert, konsolidiert und kontinuierlich gehärtet werden.

Rechtlicher Rahmen – so viel wie nötig, so wenig wie möglich

Für Verantwortliche ist Art. 28 DSGVO der Dreh- und Angelpunkt, sobald externe Akteure personenbezogene Daten im Auftrag verarbeiten. „Papier-Compliance“ reicht nicht: Ohne belastbare Auswahlkriterien, vertragliche Verpflichtung mit klaren TOM-Vorgaben, Audit-Rechten, Sub-AV-Kontrolle und Sanktionsmechanismen wird das schnell zum Risiko. Art. 32 DSGVO macht es nicht einfacher: Technische und organisatorische Maßnahmen müssen dem Risiko angemessen sein, also insbesondere bei sensiblen Vorgängen wie eSIM-Ausstellung, Vertragsänderungen oder Bankdaten-Updates ein „Step-Up“ bei der Authentifizierung auslösen. Was oft übersehen wird: Die Kopplung von Kanälen (Portal ↔ Hotline) erzeugt neue Risikoprofile – es genügt nicht, jeden Kanal für sich „okay“ zu finden. Die Summe kann unsicher sein. Genau das illustriert das Vodafone Bußgeld.

Praxis: Wie setzt man das jetzt sauber um?

Wo fange ich an?

Bevor Sie irgendetwas umbauen, verschaffen Sie sich einen einfachen Überblick: Wer macht was – intern, Partner, Hotline, Portal? Welche Daten werden dabei bewegt? Zeichnen Sie das auf einer Seite auf, gern als einfache Skizze mit Pfeilen. Das ist Ihr Lageplan. Darauf bauen alle Entscheidungen auf.

Partner im Griff

Behandeln Sie Vertriebspartner wie ein ausgelagertes Team: Nur wer die Spielregeln akzeptiert, darf mitspielen. Legen Sie klar fest, welche Daten der Partner nutzen darf, wofür genau und wie lange. Vereinbaren Sie schriftlich, wie Missbrauch verhindert wird, wie schnell Auffälligkeiten gemeldet werden und welche Konsequenzen Verstöße haben. Prüfen Sie nicht nur am Anfang, sondern regelmäßig: Hat der Partner seine Leute geschult? Werden Zugriffe begrenzt? Gibt es Merkwürdigkeiten bei Beschwerden oder Stornos? Planen Sie feste Stichproben – telefonisch, per Testbestellung oder per „Mystery Call“. Wichtig: Wenn etwas komisch wirkt, greifen Sie sofort ein (Zugänge sperren, Fälle prüfen, Partner nachschulen oder pausieren).

Kurz-Check Partner (5 Fragen):

- Weiß der Partner genau, was er darf – und was nicht?

- Werden nur die Daten genutzt, die wirklich nötig sind?

- Gibt es eine verantwortliche Kontaktperson für Datenschutzvorfälle?

- Gibt es Schulungen gegen Betrugsmaschen (Social Engineering)?

- Sehen Sie monatlich eine kurze Kennzahlen-Übersicht (z. B. Beschwerden, „komische“ Vertragsänderungen)?

Hotline und Portal: heikle Aktionen doppelt absichern

Portal und Hotline sind praktisch – zusammen aber auch eine Einladung für clevere Betrüger, wenn man es ihnen zu leicht macht. Führen Sie deshalb einen zweiten Bestätigungsschritt ein, immer wenn etwas Kritisches passiert: neue (e)SIM, Bank- oder Adressänderung, Vertragsübertragung. Die Regel lautet: Heikle Aktion = zweite Bestätigung über einen getrennten Weg. Das kann eine Freigabe in Ihrer App sein, ein Code in einer gesicherten Bestätigungs-SMS oder ein Rückruf auf eine bereits hinterlegte Rufnummer. Reine Wissensfragen („Geburtsdatum? Kundennummer?“) reichen nicht – das bekommt ein Angreifer zu leicht heraus. Und ganz wichtig: Ein Portal-Login ersetzt nie die Legitimation an der Hotline. Was im Portal „grün“ ist, muss an der Hotline noch einmal bestätigt werden.

Konkrete Beispiele:

- eSIM neu ausstellen? Erst Freigabe in der App oder Rückruf an die hinterlegte Nummer.

- Bankdaten ändern? Code an einen zweiten Kanal, nicht im gleichen Gespräch abfragen.

- Adresse ändern? Bestätigung an den bisherigen Kontaktweg, nicht nur am Telefon.

Warnmelder statt Bauchgefühl

Stellen Sie sich ein Armaturenbrett vor: Wenige, aber aussagekräftige Anzeigen. Sie brauchen keine Spezialsoftware – starten Sie mit einfachen Kennzahlen und festen Schwellenwerten. Zum Beispiel: „Wie viele eSIM-Neuausstellungen pro Woche? Wie viele gescheiterte Legitimationsversuche? Wie viele Beschwerden zu Vertragsänderungen?“ Wenn ein Wert ungewöhnlich hoch ist, zieht das automatisch eine kurze Prüfung nach sich. So merken Sie früh, wenn etwas kippt.

Belege, die jede Nachfrage überstehen

Dokumentation klingt trocken, rettet aber im Ernstfall den Tag. Notieren Sie pro kritischem Vorgang: wer, wann, was geändert hat – und wie es freigegeben wurde (z. B. App-Bestätigung, Code, Rückruf). Hängen Sie eine Vorgangsnummer dran, damit Hotline-Gespräch, Portal-Aktion und Freigabe zusammengehören. Bewahren Sie diese Spuren so lange auf, wie Sie sie für Reklamationen oder Nachweise brauchen. Damit können Sie später zeigen: „Wir haben sauber geprüft – hier ist der Beleg.“

Schulung: das beste „Patch“

Technik hilft, aber entscheidend ist Verhalten. Bringen Sie Hotline-Mitarbeitern einfache Merkmale bei, an denen Social-Engineering-Versuche erkennbar sind: ungewöhnliche Eile, widersprüchliche Angaben, Druck auf den Mitarbeiter. Geben Sie eine klare Handlungsanweisung: „Bei Zweifel – abbrechen, Rückruf anbieten, Vorgesetzten holen.“ Kurze, regelmäßige Trainings wirken hier Wunder.

Quick-Wins für sofort

- Wissensfragen streichen: Bei heiklen Änderungen immer zweite, unabhängige Bestätigung.

- Rückrufregel einführen: Änderungen nur nach Rückruf an die hinterlegte Nummer oder App-Freigabe.

- Partner-Stichprobe starten: Diese Woche drei Testfälle pro Partner durchführen und Auffälligkeiten nachfassen.

- Mini-Dashboard bauen: Eine Seite mit drei Zahlen (eSIM, Beschwerden, abgebrochene Legitimationsversuche) – wöchentlich ans Management.

- Sperrlogik aktivieren: Bei mehreren Fehlversuchen wird der Vorgang gebremst und ein Vorgesetzter schaltet frei.

Blueprint: Partner & Authentifizierung – simpel und machbar

Ziel des Blueprints

Ein schlanker Fahrplan, den Sie direkt übernehmen können: klare Regeln für Partneragenturen und ein sicherer, alltagstauglicher Ablauf für heikle Änderungen wie eSIM, Bank- oder Adressdaten.

A) Partneragenturen: klare Spielregeln statt Bauchgefühl

Baustein 1: Was darf der Partner – und wofür?

Schreiben Sie auf einer Seite fest, welche Daten der Partner nutzen darf (z. B. Kontaktdaten, Vertragsstammdaten), wofür genau (Lead aufnehmen, Vertrag abschließen) und wie lange. Alles, was darüber hinausgeht, ist tabu. Keine „Hilfsfragen“ ohne echten Zweck (z. B. Geburtsname der Mutter).

Baustein 2: Zugriffe klein halten

Nur die Personen beim Partner bekommen Zugriff, die ihn wirklich brauchen – und zwar zeitlich befristet. Rollen laufen automatisch ab, wenn sie nicht verlängert werden. Für jede Vertrags- oder Stammdatenänderung gilt das Vier-Augen-Prinzip: Einer erfasst, ein Zweiter gibt frei.

Baustein 3: So laufen die Fälle

Erlaubte Schritte werden „whitelistet“ (z. B. Neukundenaufnahme). Kritische Aktionen (z. B. Bankdaten ändern, Vertrag übertragen) sind gesperrt, bis eine zusätzliche Bestätigung vorliegt. Auffällige Fälle gehen sofort an einen Vorgesetzten – ohne Diskussion.

Baustein 4: Kontrolle mit leichter Kost

Starten Sie mit drei einfachen Routinen:

- Start-Check beim Onboarding des Partners (Schulung, Umgang mit Beschwerden, feste Ansprechperson).

- Monatsblick auf wenige Kennzahlen: Anzahl Beschwerden, „komische“ Vertragsänderungen, eSIM-Vorgänge.

- Stichproben: Drei Testfälle pro Monat und Partner (z. B. Mystery-Call). Auffälligkeiten werden nachverfolgt – schwarz auf weiß.

Baustein 5: Daten weg, wenn erledigt

Leads, die nicht zu einem Vertrag führen, werden nach einem festen Stichtag gelöscht (z. B. 30 Tage). Was gesetzlich aufbewahrt werden muss, bleibt – alles andere weg. Das steht im Vertrag mit dem Partner und wird überprüft.

B) Authentifizierung: je heikler, desto doppelt prüfen

Grundregel (merken!):

Heikle Aktion = zweite, getrennte Bestätigung. Ein Login allein reicht nie.

Wann gilt das?

Bei eSIM-Ausstellung oder SIM-Tausch, bei Bank- oder Adressänderungen, bei Vertragsübertragungen und wenn der Kunde neue Geräte oder ungewöhnliche Orte nutzt. Kurz: überall, wo ein Missbrauch richtig wehtut.

Wie sieht die zweite Bestätigung aus?

- App-Freigabe: Der Kunde bestätigt in Ihrer App mit einem Tipp.

- Rückruf: Sie rufen die bereits hinterlegte Rufnummer zurück und lassen freigeben.

- Code an zweiten Kanal: Einmal-Code an einen bereits bekannten Kontaktweg (nicht denselben Kanal wie die Anfrage).

Wichtig:

Wissensfragen („Geburtsdatum? Kundennummer?“) sind kein Schutz. Ein Portal-Login ersetzt niemals die Legitimation an der Hotline – dort wird erneut bestätigt.

Bremse & Freigabe bei Risiko

Mehrere Fehlversuche? Der Vorgang wird automatisch gebremst, bis ein Vorgesetzter freigibt. Ungewöhnliche Uhrzeit, neues Gerät, viele Anläufe hintereinander? Dann wird die zweite Bestätigung Pflicht – ohne Ausnahme.

Belege, die halten

Jeder heikle Vorgang bekommt eine Vorgangsnummer. Notiert wird: wer etwas ändern wollte, wann das war, über welchen Weg bestätigt wurde (App, Rückruf, Code) und wer freigegeben hat. So können Sie später sauber zeigen: „Wir haben geprüft – hier ist der Nachweis.“

C) Mini-Dashboard: drei Zahlen, die reichen

Starten Sie mit einem Blatt Papier oder einer simplen Tabelle:

- Anzahl eSIM-Neu-/Ersatz-Ausstellungen pro Woche,

- Anzahl gescheiterter Legitimationsversuche,

- Anzahl Beschwerden zu Vertrags- oder Stammdatenänderungen.

Wenn ein Wert „aus der Reihe tanzt“, folgt automatisch eine kurze Prüfung. Das genügt, um Trends früh zu erkennen – ganz ohne Spezialsoftware.

Mit diesem Blueprint haben Sie klare Regeln, einfache Kontrollen und nachvollziehbare Belege. Genau das erwartet die Aufsicht – und Ihre Kunden merken: Änderungen sind sicher, aber nicht umständlich.

DSFA-Light: verständlich, praxistauglich und in 90 Minuten machbar

Auch wenn nicht jeder Anwendungsfall eine vollumfängliche Datenschutz-Folgenabschätzung erzwingt, hilft eine DSFA-Light enorm dabei, Risiken systematisch zu bändigen.

Worum geht’s?

Die DSFA-Light ist eine schlanke Risiko-Prüfung für Vorhaben, bei denen personenbezogene Daten eine wichtige Rolle spielen – zum Beispiel bei eSIM-Ausstellungen, Adress- oder Bankdatenänderungen über Portal und Hotline. Sie ist kein Juristenroman und kein Pen-Test, sondern ein klarer Blick auf Zweck, Daten, heikle Schritte und Schutzmaßnahmen. Denken Sie an einen TÜV für Prozesse: kurz, strukturiert, mit klarer Ampel am Ende (Go/No-Go).

Wann brauche ich eine DSFA-Light – und wann nicht?

Sobald ein Prozess spürbar in das Kundenkonto eingreift oder leicht missbraucht werden kann, lohnt sich die DSFA-Light. Typische Auslöser: neue oder geänderte Identitätsprüfung, Ausgabe/Wechsel von SIM/eSIM, Vertragsübertragungen, Bank- oder Adressänderungen, neue Partner im Vertrieb, neue App-Funktionen mit Kundendaten.

Nicht nötig ist sie für rein interne, unkritische Abläufe ohne Personenbezug oder für Mini-Anpassungen ohne Risikoänderung.

So bereiten Sie sich vor

- Team: 1 Prozessverantwortlicher, 1 Vertreter aus Service/Hotline, 1 aus IT/Produkt, 1 Datenschutzbeauftragter (DSB).

- Unterlagen: eine einfache Skizze des Ablaufs, Beispielmasken/Screens der Oberfläche, grobe Zahlen (wie oft pro Woche, wo passieren Fehler).

- Zeitfenster: 60–90 Minuten Workshop, danach 30 Minuten Doku.

Schritt-für-Schritt durch die DSFA-Light

1) Lagebild auf einer Seite

Skizzieren Sie den Ablauf mit Pfeilen: Wer stößt was an (Portal/Hotline/Partner), welche Daten werden genutzt, wo passiert eine sensible Aktion (z. B. eSIM neu). Markieren Sie die heiklen Punkte mit einem ⚠️.

2) Zweck & Nutzen – in einem Satz

Warum machen wir das? Beispiel: „Kunden können eine neue eSIM schnell bekommen, wenn das Gerät gewechselt wurde – ohne Filiale, aber sicher.“

3) Betroffene & Daten – nur das Nötige

Wen betrifft es (Bestandskunden, Interessenten)? Welche Daten werden wirklich gebraucht (Kunden-ID, Kontaktweg, Vertragsstammdaten – keine „Hilfsfragen“ ohne klaren Zweck). Prüfen Sie, ob jedes Feld notwendig ist.

4) Heikle Schritte identifizieren

Listen Sie die kritischen Aktionen: eSIM ausstellen, Bankdaten ändern, Adresse ändern, Vertrag übertragen. Das sind die Punkte, an denen Betrüger angreifen. Hier braucht es zusätzliche Sicherung.

5) Alternativen ehrlich prüfen

Gibt es einen weniger riskanten Weg mit ähnlichem Nutzen? Beispiel: „Nur Portal“ statt „Portal + Hotline“; „App-Bestätigung“ statt „Wissensfragen“. Notieren Sie kurz, warum die Alternative nicht genügt (z. B. schlechtere Erreichbarkeit, höheres Ausfallrisiko).

6) Rechtsgrundlage & Erforderlichkeit – ohne Paragrafenwust

Benennen Sie kurz die Grundlage (z. B. Vertragserfüllung beim Bestandskunden). Halten Sie fest, dass die gewählten Daten und Schritte für den Zweck wirklich nötig sind – und was Sie weggelassen haben.

7) Schutzmaßnahmen, die jeder versteht

Formulieren Sie einfach:

- Zweite Bestätigung bei heiklen Aktionen (App-Freigabe, Rückruf an hinterlegte Nummer, Einmal-Code an bekannten Kanal).

- Trennung der Kanäle: Ein Portal-Login legitimiert nicht automatisch an der Hotline.

- Bremse bei Auffälligkeiten: Mehrere Fehlversuche → Vorgang stoppt, Vorgesetzter schaut drauf.

- Weniger Zugriffe: Nur wer es für seine Arbeit braucht, bekommt zeitlich begrenzten Zugriff.

- Spuren sichern: Jeder Fall hat eine Vorgangsnummer, Änderungen sind nachvollziehbar.

8) Belege & Nachweise von Anfang an mitdenken

Notieren Sie, wie Sie später zeigen, dass alles korrekt lief: Protokollauszug, Freigabebildschirm (Screenshot), Rückrufnotiz. Legen Sie fest, wo das landet (Ticketnummer, Kundenakte) und wie lange es aufbewahrt wird.

9) Go/No-Go-Kriterien – die Ampel

Definieren Sie vorab, wann Sie nicht live gehen: z. B. „Kein Start, wenn die zweite Bestätigung noch nicht funktioniert“, „Kein Start, wenn die Quote abgebrochener Legitimationsversuche > X % ist“, „Kein Start, wenn Partner-Hotline die Rückrufregel nicht umsetzt“.

10) Löschen & Aufbewahren – kurz und klar

„So kurz wie möglich, so lang wie nötig.“ Beispiele: Leads ohne Abschluss 30 Tage, technische Codes sofort nach Nutzung, Streitfälle/Belege so lange, wie Reklamationen üblich sind (z. B. 6–12 Monate) – mit Begründung.

11) Rollen & Verantwortlichkeiten

Wer entscheidet was? Nennen Sie Namen/Funktionen: „Serviceleiter genehmigt Freigaberegeln“, „DSB gibt die DSFA-Light frei“, „IT setzt Rückruf-Workflow bis Datum X um“.

12) Kommunikation & Schulung

Was sagen wir den Kunden (kurzer Hinweis: „Sensible Änderungen werden per App/Rückruf bestätigt, zu Ihrem Schutz.“)? Wie schulen wir die Hotline (Checkliste, Musterformulierungen, Abbruchregel bei Zweifel)?

13) Monitoring – drei Zahlen reichen

- Anzahl eSIM-Ausstellungen/Änderungen pro Woche,

- Anzahl gescheiterter Legitimationsversuche,

- Anzahl Beschwerden zu Stammdatenänderungen.

Bei Ausreißern: Sofort-Check und kleine Korrektur (z. B. Regel verschärfen, Schulung nachziehen).

14) Abschluss & Freigabe

Kurzprotokoll mit Datum, Teilnehmern, Ampel (Go/No-Go/Go mit Auflagen), offenen Aufgaben mit Termin. Unterschrift/Freigabe durch Prozessverantwortlichen und DSB.

Beweisführung, die hält – damit die Doku wirklich streitfest ist

Warum überhaupt Beweise?

Weil Sie im Zweifel zeigen müssen, dass eine Änderung sauber legitimiert wurde. Die einfachste Regel: Jeder heikle Vorgang bekommt eine Spur, die man später ohne Rätselraten nachvollziehen kann.

Was gehört in den Nachweis?

Kurz und knackig: wer etwas ändern wollte, was genau geändert wurde, wann das war, über welchen Weg bestätigt wurde (z. B. App-Freigabe, Rückruf, Code) und wer freigegeben hat. Idealerweise verbindet eine Vorgangsnummer alles miteinander – Portal-Aktion, Hotline-Gespräch und Freigabe.

Wie bleibt das alltagstauglich?

Machen Sie es Ihren Leuten leicht: eine feste Stelle im System, an der die Freigabe dokumentiert wird; kleine Textbausteine („Freigabe per App um 14:32 Uhr“); und eine klare Regel: Ohne Freigabenachweis kein Abschluss. So vermeiden Sie Lücken – auch im Stress.

Wichtiger Hinweis: Protokolle sind selbst personenbezogene Daten

Protokolle (Logs), Notizen und Mitschnitte fallen selbst unter die DSGVO. Das heißt: Sie dürfen nicht alles protokollieren, was technisch möglich ist. Es gilt Datenminimierung, Zweckbindung und eine feste Löschfrist.

Das sollte nicht (oder nur geschwärzt) im Protokoll stehen:

- komplette Ausweise, IBANs, Kreditkartennummern (allenfalls die letzten Ziffern),

- Passwörter, Einmal-Codes, TANs, geheime Antworten auf „Sicherheitsfragen“,

- unnötige Gesundheits-, Geolokations- oder Privatinformationen,

- vollständige Gesprächsinhalte, wenn eine kurze Sachnotiz genügt.

So viel wie nötig, so wenig wie möglich:

Halten Sie nur fest, dass die Prüfung erfolgt ist und welcher Weg genutzt wurde – nicht den kompletten Inhalt. Beispiel: „Rückruf an hinterlegte Nummer erfolgreich, Code korrekt, Änderung freigegeben.“

Löschfristen – klar, kurz, begründet

Legen Sie für jede Belegart eine konkrete Frist fest und dokumentieren Sie die Begründung (z. B. Gewährleistungs-/Beschwerdefristen).

Praxistaugliche Richtwerte:

- Freigabenachweise / Vorgangsprotokolle: 6–12 Monate (für Reklamationen und Prüfungen),

- Technische Einmal-Codes / QR-Codes: sofort nach Nutzung löschen,

- Fehler-/Sperrvermerke: so kurz wie möglich, regelmäßig prüfen und entfernen,

- Test-/Übungsfälle: nach Auswertung löschen oder anonymisieren.

Wichtig: Die Fristen gelten auch für Partner. Schreiben Sie das in die Vereinbarungen und prüfen Sie es stichprobenartig.

Zugriff & Aufbewahrung – Ordnung schafft Schutz

Bewahren Sie Belege dort auf, wo sie hingehören (Ticket, Kundenakte, Vorgangsarchiv) – nicht in privaten Notizen oder Mail-Threads. Zugriff erhält nur, wer ihn für die Arbeit wirklich braucht. Für sensible Fälle (z. B. eSIM-Betrug) gilt: Zugriff auf Belege nur mit besonderer Freigabe.

Kurz zusammengefasst

- Eindeutige Spur je Vorgang (wer/was/wann/wie bestätigt, wer freigegeben hat).

- Vorgangsnummer verbindet Portal, Hotline und Freigabe.

- Protokolle = personenbezogene Daten: minimieren, Zweck festhalten, Löschfristen einhalten.

- Keine Geheimnisse im Log: keine Passwörter, Codes, vollständigen Dokumente.

- Aufbewahrung am richtigen Ort, Zugriff nur nach dem „Need-to-know“-Prinzip.

So liefern Sie Belege, die jede Nachfrage überstehen – und bleiben gleichzeitig sauber innerhalb der DSGVO-Leitplanken.

Mythen vs. Fakten – drei schnelle Klarstellungen

Mythos 1: „Ein AV-Vertrag reicht.“…

Fakt: Ohne laufende Steuerung, KPIs und Audits bleibt das Risiko unverändert hoch – und zwar in Ihrer Verantwortung, nicht in der des Partners.

Mythos 2: „Hotline-Fragen sind sicher genug.“…

Fakt: Wissensfragen sind angreifbar; bei sensiblen Aktionen führt kein Weg an Step-Up-Authentifizierung vorbei.

Mythos 3: „Bußgelder treffen nur Big Tech.“…

Fakt: Vertrieb und Callcenter betreffen fast jede Branche. Das Vodafone Bußgeld DSGVO zeigt, wie universell die Lehren sind – vom Telko bis zum E-Commerce.

Mini-Case aus der Praxis

Ein mittelgroßer Onlineanbieter koppelte Portal und Hotline: Für Adress- und Zahlungsänderungen reichte die Nennung weniger Stammdaten. Folge: Kontoübernahmen durch Social Engineering, Rücklastschriften, Ermittlungen. Der Turnaround gelang mit App-Push plus biometrischer Bestätigung, verpflichtendem Step-Up für jede Stammdatenänderung, Gerätebindung, kurzen Token-Lebenszeiten und einer Hotline-Sperrlogik mit Supervisor-Freigaben. Ergebnis: Die Fraud-Quote fiel in drei Monaten um 70 Prozent, die Zahl der Beschwerden halbierte sich. Übertragen auf Ihr Setup heißt das: Wer die Risikopunkte konsequent schließt, gewinnt schnell.

30-Tage-Plan – kompakt und machbar

Woche 1 – Überblick & klare Spielregeln

- Lageplan auf 1 Seite: Wer macht was – Portal, Hotline, Partner. Heikle Schritte (eSIM, Bank-/Adressänderung, Vertragsübertrag) mit ⚠️ markieren.

- Goldene Regel festlegen: Heikle Aktion = zweite, getrennte Bestätigung (App-Freigabe, Rückruf an hinterlegte Nummer oder Code an bereits bekannten Kanal).

- Hotline-Skript aktualisieren: Kurze Leitfäden mit Mustersätzen („Bei sensiblen Änderungen bestätigen wir über einen zweiten Weg …“).

- Partnerliste & Zuständigkeiten: Pro Partner eine Ansprechperson, eine Schulungsbestätigung, ein fester Prüftermin pro Quartal.

- Belege & Löschfristen definieren: Was wird als Nachweis abgelegt (Vorgangsnummer, Zeitpunkt, Art der Bestätigung) – ohne Passwörter/Codes – und wie lange (z. B. 6–12 Monate).

- Kommunikation vorbereiten: Kurzer Kundenhinweis für Website/Portal und IVR: „Zu Ihrem Schutz bestätigen wir heikle Änderungen zusätzlich.“

Woche 2 – In den Alltag bringen

- Zweite Bestätigung einschalten: Sofortlösung reicht: Rückruf an hinterlegte Nummer oder Code an bekannten Kanal; App-Freigabe, wenn vorhanden.

- Wissensfragen streichen: „Geburtsdatum?“ & Co. ersetzen durch die zweite Bestätigung.

- Stop-Regel bei Unsicherheit: Nach drei Fehlversuchen oder „komischem Gefühl“ wird der Vorgang gestoppt und ein Vorgesetzter entscheidet.

- Nachweis einfach machen: Ein Pflichtfeld pro Fall („Art der Bestätigung“ mit Auswahl: App/Rückruf/Code) + Vorgangsnummer.

- Kundeninfo live: Hinweistext im Portal und Kurzansage an der Hotline scharf schalten.

- Partner an Bord holen: Die Regel „zweite Bestätigung“ und die Stop-Regel schriftlich bestätigen lassen.

Woche 3 – Kontrollroutine aufbauen

- Mini-Dashboard (wöchentlich, 1 Seite):

- Anzahl eSIM-Ausstellungen,

- gescheiterte Bestätigungen,

- Beschwerden zu Stammdatenänderungen.

- Stichproben starten: Drei Testfälle je Partner (z. B. Mystery-Call) + drei echte Fälle aus Hotline/Portal nachprüfen.

- Kurzschulung „Betrugsmaschen“: 30 Minuten für Hotline/Partner: Alarmzeichen, Stop-Regel, Mustersätze.

- Löschfristen üben: Einen Probenachweis mit Frist versehen und das Entfernen terminieren – damit die Routine sitzt.

- Rollen aufräumen: Wer keinen Zugang braucht, verliert ihn; heikle Änderungen nur mit Vier-Augen-Freigabe.

Woche 4 – Nachweis & Feinschliff

- Doku-Paket schnüren: 1-Seiten-Lageplan, Regel „zweite Bestätigung“, Hotline-Skript, Partnerbestätigungen, drei Stichproben, Beispiel-Nachweise, Löschfristen-Liste.

- Trockentest mit Führung: Ein realer Fall wird Schritt für Schritt durchgespielt – inkl. Stop-Regel und Belegablage.

- Go/No-Go-Entscheidung: Start nur, wenn

- zweite Bestätigung bei >95 % klappt,

- keine offenen Kritikpunkte aus Stichproben,

- Löschfristen definiert und einmal getestet sind.

- Verbesserungs-Liste (90 Tage): Was noch fehlt (z. B. App-Freigabe statt Rückruf) bekommt einen Termin und einen Verantwortlichen.

- Folgekontrolle datieren: In 8–12 Wochen kurzen Wirksamkeits-Check (Zahlen, Stichproben, Schulungen).

Fertig, wenn …

- Heikle Änderungen laufen nie ohne zweite Bestätigung.

- Hotline & Partner kennen die Stop-Regel und nutzen sie.

- Nachweise sind schlank, aber vollständig (wer/was/wann/wie bestätigt) – ohne sensible Inhalte.

- Löschfristen stehen fest und sind einmal praktisch geübt worden.

- Drei Kennzahlen werden wöchentlich angeschaut – Ausreißer lösen eine Aktion aus.

So bleibt der Plan verständlich, machbar und DSGVO-sauber – mit spürbarer Wirkung im Alltag.

Fazit – was Sie ab morgen anders machen

Das Vodafone Bußgeld DSGVO zeigt, wie schnell die Kombination aus Partnervertrieb und Kanal-Kopplung kippen kann. Wer Portale, Hotlines und Partner betreibt, braucht heute ein belastbares Paket aus AV-Steuerung, starker Authentifizierung und streitfester Doku. Die gute Nachricht: Mit dem oben skizzierten Blueprint und dem 30-Tage-Plan setzen Sie binnen eines Quartals spürbare Verbesserungen um – pragmatisch, prüffest und kundenfreundlich. Und falls Sie dachten, Datenschutz sei nur „Bremse“: Die BfDI sagt es deutlich – investieren statt riskieren.

Gilt das auch, wenn die Agentur „eigene“ Systeme nutzt?

Ja. Solange Sie Verantwortlicher sind, müssen Sie die AV-Schiene inklusive Transparenz, TOMs und Kontrollen durchziehen – sonst droht der „Vodafone-Moment“.

Reicht SMS-TAN als Step-Up?

Nur in Kombination und nach Risikobewertung; SMS kann abgefangen werden.

Müssen wir jeden AV vor Ort auditieren?

Nicht zwingend, aber risikobasiert regelmäßig prüfen – remote wie vor Ort.

Wie dokumentieren wir wirksam?

Mit verknüpften, unveränderlichen Logs und klarer Prozess-Referenz.

Ist das Vodafone Bußgeld DSGVO endgültig?

Ja: Laut BfDI wurden die Bescheide akzeptiert und vollständig bezahlt; eine Folgekontrolle ist angekündigt.